EP12 - 路由器也會被駭嗎?

Podcast 連結

本集內容大綱

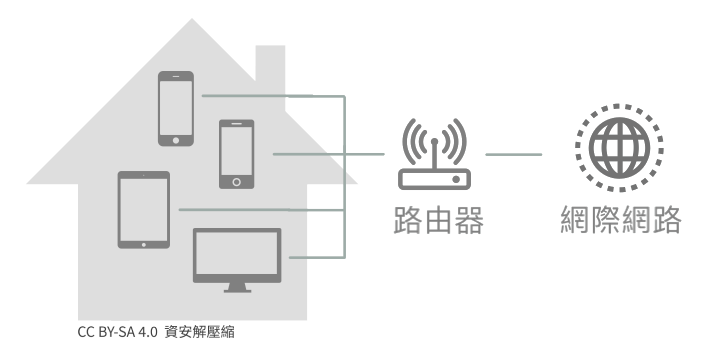

路由器是什麼?

路由器 → 大樓管理員

連接到路由器的裝置 → 大樓裡的住戶

- 大樓管理員是住戶的對外窗口,負責傳送、接收和分配信件,進出大樓的所有訊息都會經過大樓管理員

- 在家中上網時所有裝置的連線資料都會經由路由器

- 如果路由器中毒或遭駭,我們上網時的所有資料都會暴露於風險中

路由器被駭會怎麼樣?

被動的攻擊手法:

攻擊者在入侵路由器後會在背後默默竊取我們上網的資訊,如果我們沒有使用加密連線(如 HTTPS),那麼駭客會有辦法得知我們的帳號密碼、私人資訊、個人資料等等的。

主動的攻擊手法:

攻擊者可以對我們進行中間人攻擊(Man In the Middle Attack),修改我們傳送和接收到的資料,把我們騙去假的網站,如此一來即使使用加密連線也沒有用。攻擊者會可以把我們騙去假的網路銀行騙取我們的錢,或是在我們下載東西時偷偷藏入惡意程式,讓我們的電腦中毒。

利用我們攻擊他人:

攻擊者除了把我們當作攻擊目標外,也可以把我們的路由器當作工具攻擊他人。常見的做法像是把我們的路由器當做殭屍網路的一部分,對他人進行分散式阻斷攻擊 DDoS。攻擊者也可能把我們的路由器作為攻擊的跳板,讓攻擊看起來像是從我們的路由器來的,藉此以藏他們的身分跟來源。

註:Botnet 殭屍網路是指大量被駭客控制的電腦,常被拿來做為分散阻斷式攻擊的工具。這些殭屍網路往往只是被駭客植入一些惡意程式,大部分的時候都還是正常的運作著,但在接收到駭客的指令時會依照駭客的命令執行任務。。

如何確保路由器的安全?

進入路由器的設定

不同廠商和不同型號會有不同的設定方法,進入路由器設定頁面的方法以路由器說明書上為主。

大部分的方法是在連接到路由器的裝置的瀏覽器上在網址輸入 192.168.0.1 或 192.168.1.1。在設定頁面上輸入管理者的帳號密碼就可以開始設定了。管理者的帳號通常可以在路由器上或是說明書中找到。

更改管理者帳號的密碼

管理者帳號是擁有更改路由器上所有設定的權限的,因此用一組夠複雜夠安全的密碼是十分重要的。

密碼的選擇可以參考我們的第三集 - 設定密碼好複雜!

常見路由器的網址和預設帳號密碼,詳細資料請以說明書或官網資料為主

設定好的 Wi-Fi 名稱

SSID (Service Set Identifier),也就是你的 WiFi 名稱。

雖然他不會很直接的影響到路由器的安全性,但如果你用了自己的名字或房號之類的資訊當作路由器名稱的話,攻擊者就會知道這是誰家的 WiFi,他們會可以利用關於你的資訊對你進行客製化的攻擊或是猜到你的密碼。因此建議大家選擇一些辨識度高但不包含自己個資的 WiFi 名稱。

設定好的 Wi-Fi 密碼

Wi-Fi 密碼會是阻擋別的裝置連接到我們的路由器上最主要的防線,因此選擇一個好的 Wi-Fi 很重要,不要因為只是 Wi-Fi 密碼就選擇一些簡單的密碼。

密碼的選擇一樣可以參考我們的第三集 - 設定密碼好複雜!

選擇安全的 Wi-Fi 安全協定

目前常見的 WiFi 安全協定有三種,WEP、WPA、WPA2

-

WEP Wireless Encryption Protocol 無線加密協定

- 1999 年被列為無線網路 IEEE 802.11 標準的一部分

- 堆出的時間早,因此有許多嚴重的漏洞影響安全性

- 2003 被淘汰

- 不安全,不要使用

-

WPA Wi-Fi Protected Access Wi-Fi 存取保護

- WPA 是用來取 WEP 的協定

- 跟 WEP 相比安全性提升了很多

- 使用 TKIP 臨時金要完整性協定,繼承了 WEP 中的一些特性

- TKIP 在設計上有一些致命的缺點,導致 WPA 不安全

- 不安全,不要使用

-

WPA2 Wi-Fi Protected Access 2 Wi-Fi 存取保護二代

- WPA 的改良版

- 用 AES 進階加密標準取代了不安全的 TKIP

- 目前市面上最普及的安全協定

-

WPA3

- 更新一代的協定

- 比 WPA2 更安全,也新增了更多不同種的驗證方式

- 還不夠普及,大部分的路由器還不支援這個協定

路由器更新

路由器就像一台小電腦一樣,也是需要更新的。每當有漏洞或是問題被發現時,就會需要透過韌體更新來解決這些問題。

大部分的路由器並沒有自動更新的功能,因此需要使用者自行查看是否有更新和安裝更新。

建議大家可以在行事曆中設定週期性的提醒,每兩三個月就確認一下路由器需不需要更新。

關閉 WPS 功能

WPS (Wi-Fi Protected Setup)是一個為了讓裝置更容易連接到路由器而研發出的功能。

在 WPS 開啟的情況下,要連接一個新裝置時可以透過按一下路由器上的 WPS 按鈕或是輸入一個 8 個數字的密碼來連接,不必輸入我們設定的路由器密碼。

但 WPS 在設計上也有一些問題,首先是 8 個數字密碼中的最後一位是用來檢查資料正確性的,因此實際上的密碼只有七位。除此之外 WPS 在驗證密碼時會將前四碼和後三碼分開驗證,導致密碼組合的可能性不是 10^7=1,000,000,而是 10^4+10^3=11,000。以密碼來說可能性是非常小的,即使使用暴力破解法也只需要花四個小時就可以破解出密碼,因此 WPS 是十分不安全的。

關閉 UPnP 功能

UPnP (Universal Plug and Play)通用隨插即用功能是一個讓連接到路由器的不同裝置間可以互相溝通和傳送資訊的功能。

這個功能在 2013 年被發現有漏洞,可能導致裝置上的資訊被竊取,因此建議大家關閉此功能

監控連線到路由器的裝置

建議大家可以三不五時檢查一下路由器中有那些裝置連接,是否有未知的裝置,避免自己的 Wi-Fi 被別人偷連,也可以在路由器被入侵時及早發現。

如果真的發現未知的裝置的話要盡快把它移除,並檢查我們的手機、電腦上有沒有可疑的活動或是中毒。

進階一點的作法還可以使用白名單,讓只有白名單上的裝置可以連接到路由器上,藉此降低被不認識的裝置連接和入侵的可能性。