EP16 - 如果給你100萬,你願意在公司內植入病毒嗎?

Podcast 連結

本集內容大綱

如果有人要給你 100 萬,請你在公司的電腦上放病毒,你會答應嗎?

什麼是內部威脅 Insider Threat?

內部威脅指的是源自於公司內部的惡意活動,這有可能是直接或間接來自員工、前員工、合作夥伴等等有辦法取得公司內部權限和資源的人。

內部威脅 Insider Threat 案例

案例一

2020 年 8 月時,一名俄羅斯駭客企圖用 100 萬美金買通一名特斯拉的員工,請他在特斯拉內部網路中植入病毒 駭客希望透過這個方式竊取特斯拉的機密,再透過這些機密勒索特斯拉。

這名駭客號稱自己曾成功買通其他兩家大廠員工,並獲取高達四百萬美元的贖金,試圖以此利誘這名特斯拉員工成為自己的同夥。

這名員工接納駭客的提議,他將此事件上報給公司,FBI 利用員工所提供的資訊在不久後逮捕了這名人在美國的俄羅斯駭客。

新聞連結:Russian Arrested After Offering $1 Million to US Company Employee for Planting Malware

案例二

2018 年 4 月時,一家主要在販售網路相關硬體和軟體服務的老牌公司Cisco,受到一名離職員工的攻擊。

這名員工在離開公司的五個月後進入公司的系統,放入惡意程式,刪除 456 個 Cisco 的虛擬機。

這次的攻擊導致超過一萬六千個 Cisco Webex Teams 的帳號失效了兩個禮拜。Cisco 因此損失了 240 萬美金。

新聞連結:Former engineer pleads guilty to Cisco network damage, causing Webex Teams account chaos

案例三

內部威脅不只有會發生在電腦網路上,也會發生在實體的事物上。

在美國 Pittsburgh 的 Carnige 圖書館因為一位圖書館管理員的內部攻擊,遺失了價值超過八百萬美金的書籍和文獻。

這名管理員在工作的 25 年間陸陸續續偷了上百件的館藏,其中包含許多很珍貴有數百年歷史的書籍。

新聞連結:The Inside Story of the $8 Million Heist from the Carnegie Library

內部威脅的類型

- 員工操作和設定上的錯誤,導致系統故障或癱瘓

- 員工受到社交工程、詐騙等攻擊,權限被駭客利用

- 員工有意為之

為什麼駭客要利用內部威脅?

駭客怎麼不自己找系統漏洞的方式攻擊,而是大費周章用社交工程、買通的方式取得員工的內部權限?

原因是一間有用心做資安的公司往往很難從外部入侵,與其試圖通過一層一層的防護,直接找個有權限進入公司內部系統的員工,還比較容易也比較省事。

內部威脅的影響

-

系統故障/中斷:系統無法正常運作,營運受到影響,還可能間接影響到客戶

-

金錢損失:系統故障/中斷導致的收入減少、賠償客戶的損失

-

資料外流:外流的資料通常無法被追回,是不可逆的

-

公司名聲受損:內部威脅事件不僅代表公司沒有將資安做好,也代表沒有把人管好

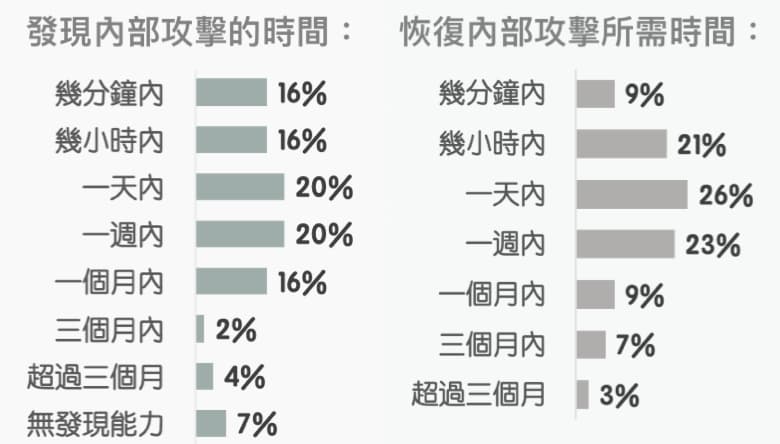

Fortinet 在 2019 做的調查結果,數值為內部威脅對公司會有的影響統計

內部威脅的難處

因為工作上的需求,公司需要給員工對應的權限。

人資部門會需要知道員工的資料,財務部門會需要處理財務相關的報表,IT 部門會需要管理網頁資料庫等等的。

給予員工這些權限才能讓公司繼續維持運作,但這些權限也有可能被拿來做壞事。因此要在運行和安全性上取得平衡是一件很不容易的事情。

資料來源:bitglass - 2020 Insider Threat Report

內部威脅的防範、應對的方式和工具

權限控管

在EP14 - 從 YouTube 頻道被駭聊聊針對性攻擊中有提到一樣的概念。

透過適當權限管理可以避免員工擁有過多權限。

財務部門的人需要財務相關資訊的權限,但不需要擁有設定網頁或資料庫的權力。相對的 IT 部門的人也不需要有看到財務報表的權限。

這樣不管是員工自己想做壞事,或是駭客取得了員工的權限,能做的事都會受到限制,這樣就能有效降低事情發生時造成的影響。

職責分離 Separation of Duty

職責分離是為了避免一個人能藉由擁有過多權利,來掩蓋自己做的壞事。

舉例來說,一位在財務部門的員工不應該同時負責花錢和負責記帳。

如果這兩件事是都是由小明一個人進行,那麼他可以在亂花公司的錢後可以自己作假帳隱瞞。

如果兩件事是由小明和小華分開進行的話,小明在花完錢後會需要向小華報告讓小華記帳,小明亂花錢的話就會被小華發現。

M of N Control System

這種控制系統很有名的例子是銀行的保險庫。

銀行的保險庫不會只有一把鑰匙,假設一共有五把鑰匙好了,這些鑰匙會分配給五個高階主管一人一把。

只有一把鑰匙是無法開啟金庫的,需要同時有三把以上才能打開,這樣就能避免其中的任何一位主管監守自盜。

員工管理

員工教育訓練

最基本的是讓員工知道什麼能做什麼不能。

更重要的是要讓員工知道做了壞事是會被抓到的而且會有很嚴重的下場。

很多時候員工在做壞事時都是抱持著僥倖的心態,覺得沒有人會知道不會被發現,如果能在事前就讓員工知道這些惡意行為帶來的壞處絕對大於他們可以從中得到的利益時,就能避免掉很多內部威脅。

強制休假 Mandatory Vacation

每過一段時間會強制要求員工休假,並在這段時間找其他人代理他的職位接管他的勤務,透過這種方式檢查員工有沒有濫用職權或是舞弊之類的行為。

工作輪替 Job Rotation

每隔一段時間就將員工調到不同的部門,或讓同部門裡的員工輪流擔任不同職位。

優點:

- 員工在某個職位上待的時間一旦拉長,通常也會累積很多權限,工作輪替可以在輪替的過程中重新檢視員工擁有的權限,避免某個員工擁有太多不必要的權限。

- 可以讓員工間了解彼此的工作內容,並且互相監督,更能在有人亂搞或做壞事時即時發現。

SIEM(Security Incident & Evnet Management) 資安資訊和事件管理系統

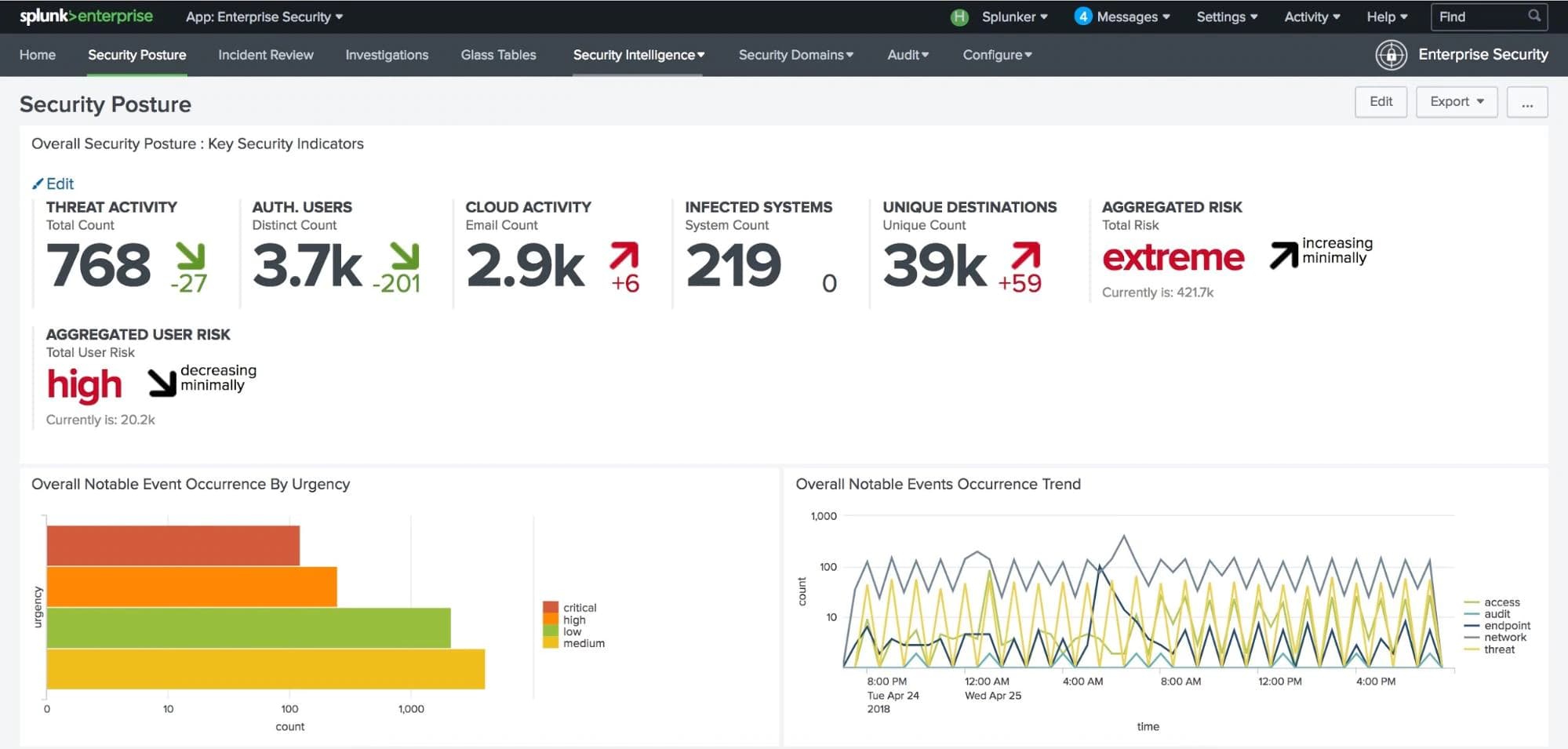

SIEM 會從公司的各個系統和電腦中搜集資訊和日誌,像是用戶登入紀錄、資料庫連線紀錄等等,並分析搜集來的資料,找出不同事件間的連結,檢查有沒有不正常的活動。

實例:一個員工在台北登入公司系統和在美國登入公司系統單獨來看都很合理,因為員工有可能平常在台灣上班,有時到美國出差。但如果一個員工在台北登入後的一個小時內,又在美國登入,那就是不正常的活動了,因為即使搭飛機也沒有辦法在那麼短的時間內從台灣到美國,這就會觸發 SIEM 的警報通知資安部門,因為很有可能是員工的帳號被美國的駭客盜用了。

SIEM 的系統中會有許多這樣的規則,來分析公司系統中使用者的各種活動,如果有員工有可疑的活動會是想要對公司進行攻擊時,資安團隊會在第一時間收到通知,並即時處理應對。

Splunk 是業界一個十分有名的 SIEM 產品 (圖片來源:Splunk)

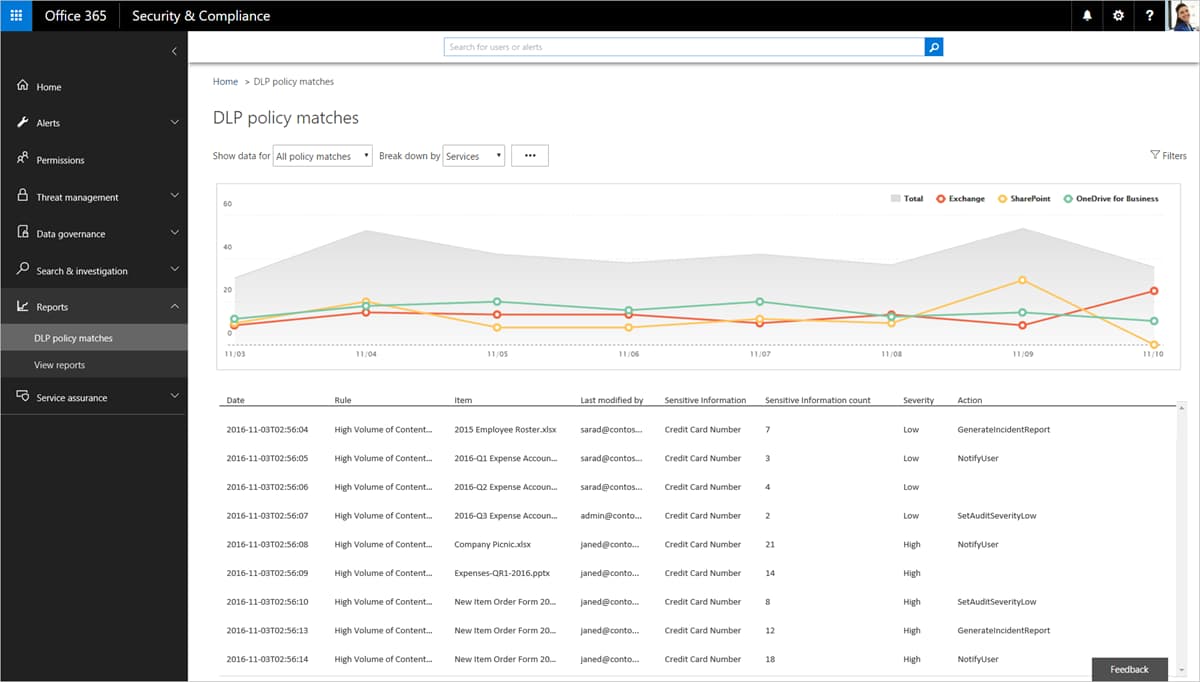

DLP(Data Loss Prevention) 資料外洩防護

DLP 的作用有點像是資料的守門員,他會監控著那些進出公司系統的資料。

常見監控的資料:

- 寄出的 email

- 通訊軟體送出的訊息

- 雲端硬碟分享的檔案

- 複製到 USB 隨身碟/DVD 的資料

公司可以在 DLP 中設定要監測的檔案和資料類型,常見的有個資、銀行和信用卡資訊、以及公司的機密。

當有符合條件的資訊試圖離開公司系統時 DLP 就會跳出通知,或是直接將這些檔案和資訊擋下不讓他傳出去。

一個好的 DLP 可以有效的避免內部威脅發生時員工或駭客竊取公司的機密。

圖為 Microsoft 365 中所提供的資料外洩防護功能(圖片來源:Pradeep on MSPowerUser)

Honeypot 蜜罐

偽裝成重要的東西的一個特別伺服器或電腦,公司會把它取名叫密碼資料庫或是機密文件資料庫等等看起來重要的名稱。

Honeypot 唯一的目的就是為了吸引駭客和攻擊者,除了吸引攻擊者外沒有任何其他的作用,因此不管是外面的駭客或是公司內部的員工,如果有任何人嘗試連到 Honeypot,都是很可疑的。

公司會將 Honeypot 用來監視系統中是否有惡意的活動,有的 Honeypot 內還會有監控軟體,觀察著連到 Honeypot 的人做了哪些事,到底想幹嘛。

也有很多資安公司和防毒軟體公司會在公開的網路上架設很多 Honeypot,利用他們來搜集和調查最新的駭客攻擊手法以及惡意程式的樣本。