EP30 - 駭客界的007與國家級別的駭客組織

Podcast 連結

本集內容大綱

駭客種類

-

駭客犯罪組織 Crime Group:

- 這種組織攻擊的目的是為了要賺錢

- 可能會透過勒索病毒、社交工程騙取公司的錢等等的各種方式來獲利

-

駭客主義份子 Hactivism:

- 為了宗教、政治等等目的,透過各種攻擊手法來宣傳他們的理念,或是打擊立場與他們不同的人

- 像是在選舉的時候入侵競爭對手的系統,竊取內幕跟公佈醜聞這類型的手法

-

進階持續性攻擊 Advanced Persistent Threats

進階持續性攻擊 Advanced Persistent Threats (APT)

又稱為國家贊助的駭客組織 State-Sponsoered

有政府在背後撐腰,主要目的是為了去攻擊影響別的國家,或是進行一些間諜活動竊取他國機密的組織。這類型駭客組織往往是最危險也最厲害的,因為有政府在後面撐腰,因此有最多的資源以及人才,時常針對國家或一些較大型的組織,通常涉及很大的駭客組織

APT 組織與一般駭客組織的差別

相較於一般的駭客攻擊,APT 組織更有策略也有更長遠的目標,行動通常是持續性且長遠的,通常背後也有更龐大的資源支撐,這也讓防禦 APT 組織攻擊變得更加困難

除了編號以外,許多單位還會幫 APT 組織取別名。

不同的組織也會因為隸屬於不同國家,而有不同的吉祥物在組織名稱上,像是中國的 APT 組織就很被用龍(Dragon)或熊貓(Panda)來命名,而俄羅斯則會用熊(Bear)來命名

知名 APT 組織

-

APT 41 (Double Dragon) — 隸屬於中國

目標產業: 醫療、通訊、科技和電競遊戲

目標國家: 臺灣、南韓、日本、美國和加拿大等 -

APT 38 (Lazarus group) — 隸屬於北韓

目標產業: 金融組織

目標國家: 中國、南韓、泰國和德國等

知名活動:

2016 — 竊取孟加拉銀行 1 億美金,是迄今為止最高金額的全球銀行盜竊案

2017 — WannaCry 大規模加密型勒索軟體通常大部分的 APT 不會以金錢為目標,但由於北韓特殊的封閉政治環境,和各國進行金融交易變得較為困難,不難想像北韓會運用這樣的手段來為國家金庫取得收益

-

APT 37 (Ricochet Chollima) — 隸屬於北韓

目標國家: 主要針對南韓和其他中亞地區國家

知名活動:

2017 — Evil New Year 事件,冒充韓國統一部寄送含有惡意檔案的釣魚信件,假冒朝鮮新年活動提高受害者點擊機率

2017 — FreeMilk 事件,運用 Microsoft Office 文件針對金融機構所做的攻擊事件 -

APT 28 (Fancy Bear) — 隸屬於俄羅斯

目標產業: 政治、國防、金融和航太等

目標國家: 中國、南韓、美國和泰國等

知名活動:

2016 — 試圖干預美國總統大選結果 -

APT 29 (Cozy Bear) — 隸屬於俄羅斯

目標產業: 主要針對政府機構和私人資訊

目標國家: 美國、中國、巴西、日本和印度等

知名活動:

2015 — 駭入美國白宮和國務院系統

2016 — 駭入美國民主黨全國委員會的內部系統 -

APT 35 (Charming Kitten) — 隸屬於伊朗

目標產業: 政府機構、能源和科技等

目標國家: 中國、以色列、巴基斯坦和德國等 -

APT 33 (Elfin Team) — 隸屬於伊朗

目標產業: 主要針對航太和能源

目標國家: 美國、沙烏地阿拉伯和南韓等

威脅情資 (Threat Intelligence)

我們需要了解駭客,知道他們會用什麼攻擊手法用什麼工具以後,我們才知道要從哪些面向著手去加強防禦

威脅情資就是關於駭客的資訊,為還原/預防攻擊所需的線索,來源非常廣泛,包含惡意網域、曾被釣魚的 Email、指紋庫、IP 位址和漏洞資料庫等資訊

網路上有太多活動,不是每間公司都有資源和人力可以偵測、蒐集和分析所有可能的駭客相關資訊,因此有了像 FireEye、CrowdStrike、Recorded Future 等等的提供 Threat Intelligence 威脅情資服務的公司

因為威脅情資在蒐集上的困難度,再加上他能夠為各個企業組織帶來的好處,讓威脅情資成為一個很重要也非常有價值的資訊

TTPs (Tactics, Techniques, and Procedures):策略、技術及程序

資安研究員很常會使用 TTPs 來描述一個駭客組織的行為,目的是為了能夠比較有效的去討論和分析駭客組織

策略 Tactics: 駭客行為的目標,有可能是要蒐集目標情報、想辦法入侵系統或在入侵後提升權限 技術 Techniques: 駭客要達成策略所使用的方法,像是釣魚信件和木馬程式等工具 程序 Procedures: 駭客運用上述技術達到目標的詳細過程和作法,像是駭客想要得到目標系統的權限,因此透過釣魚信件取得目標員工的帳號密碼

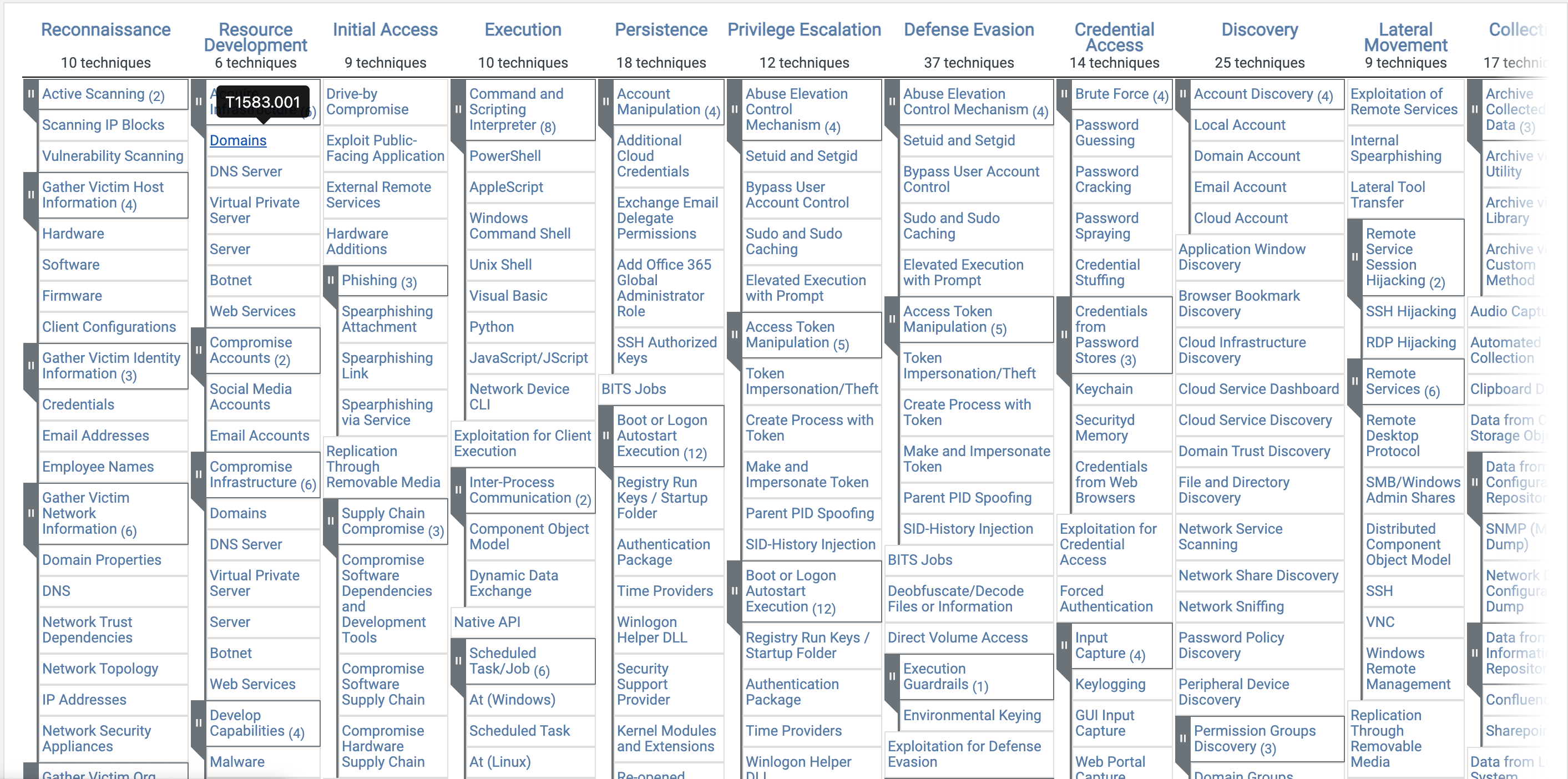

MITRE ATT&CK Framework

MITRE 所整合的各種 TTP 圖表,可以用來了解各個技術曾被哪些駭客組織使用過以及駭客組織透過什麼樣的程序執行這些技術

透過這個圖表可以觀察一系列的駭客行為是否與過去出現過的 APT 組織相似,並進一步判斷所觀察目標是不是已知的駭客組織

使用第三方供應商所帶來的風險

供應鏈攻擊

駭客靠著入侵並感染軟體服務提供商,來讓所有下載使用他們產品的組織和電腦都安裝了有後門或木馬的軟體

風險

最直覺來說,應該不難想像使用第三方供應商的服務就要交出自己部分資訊,也會有部分掌控權繳交到別人手上,無法全權掌控的狀況下,肯定會有相應風險隨之而來

最大的三個雲端平台 Azure, AWS, 和 Google Cloud 都陸續在十、十一、十二月發生服務中斷

對於一般使用者來說會影響我們的每天在用的 YouTube、Gmail 或是 Spotify 等等的功能不能用,造成我們的不方便,但對於使用這些服務的企業來說,影響的可能會是員工無法登入、伺服器連不上、網頁掛掉等等的,這絕對不只是方便性而已,而是會影響到他們營運的

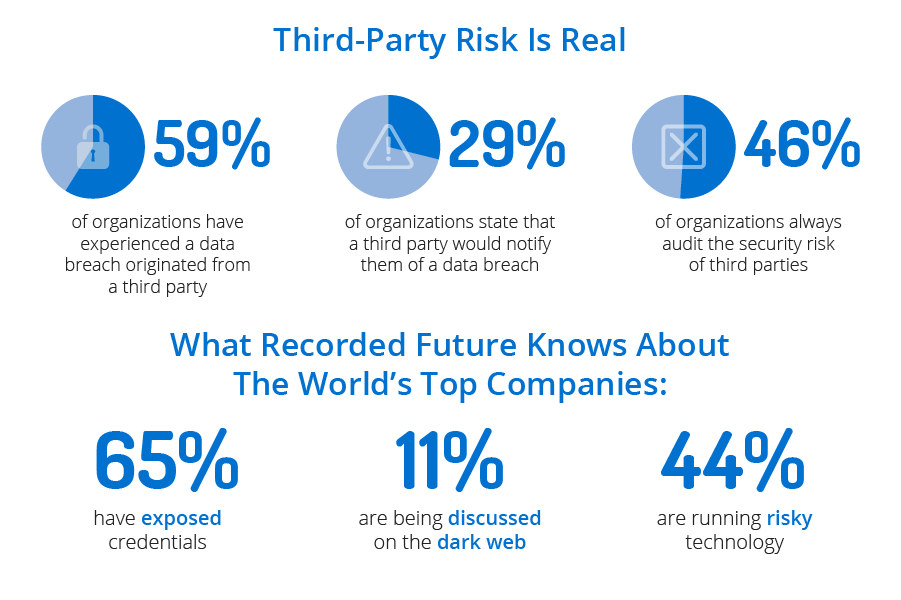

59% 的組織表示有因第三方服務導致資料外洩

29% 的組織表示資料外洩時,第三方供應商會告知事件發生

46% 的組織會評估第三方供應商的資安風險

資料、圖片來源:Recorded Future - What Is Threat Intelligence

相關新聞:

- 屋漏偏逢連夜雨,連兩週微軟雲端服務大當機

- AWS outage impacts thousands of online services

- Google 全球服務當機 50 分鐘,原因竟是全球統一身分驗證服務容量不足

在享受第三方服務所帶來的方便的同時,大家不要忽略我們使用的這些第三方服務可能會有的風險

只要不是你自己管理的,就表示你沒有完全的掌控權,不管是免費或是付費的,都會有對應的風險在