EP37 - 5個意想不到的駭客入侵手法

Podcast 連結

Lamphone - 透過望遠鏡竊聽

來自以色列的博士 Ben Nassi 在去年(2020)六月的時候發表的一篇論文,分享了一個稱為 Lamphone 的竊聽手法

這個方法透過望遠鏡結合光電傳感器,去觀察遠處的燈泡,當這個燈泡附近有人在說話時,聲音的傳播會導致燈泡跟著震動。利用望遠鏡在遠處觀察燈泡上的細微震動,並透過光電傳感器將這些震動轉換成數據,接著透過一些演算法就可以將這些數據很即時的轉變成人耳可以辨識的聲音。

在 Ben Nassi 的示範中,他成功透過 Lamphone 竊聽到一棟 25 公尺外的大樓內部的聲音,而且聲音是清楚到除了人耳可以辨識,Shazam 和 Google Voice to Text 這些語音辨識軟體也能成功判斷出房間內部播放的是什麼歌或是他們在說什麼話。

這個攻擊手法厲害的地方在於攻擊者不需要入侵任何系統或是有任何主動的行為,只要準備好望遠鏡跟傳感器等等的器材就行了,這也讓被竊聽的人很難發現自己被竊聽了。

不過這個 Lamphone 也是有一定限制的,像是他們的研究都是針對懸吊式的燈泡,我們不知道同樣的方法對於固定式或是其他種類的燈泡是不是一樣有效。

除此之外,如果目標是用比較小聲的方式在對話的話,Lamphone 是不是一樣有辦法成功辨識也是需要更多測試的。不過 Ben Nassi 也有提到,他們使用的器材都是相對便宜的,如果能夠使用更好的望遠鏡和其他器材,也是有可能做到更精確竊聽內容和更遠距離的竊聽。

網站: https://www.nassiben.com/lamphone

論文:Nessi et al.,(2020). Lamphone: Real-Time Passive Sound Recovery from Light Bulb Vibrations

新聞:Spies can eavesdrop by watching a light bulb’s vibrations

名詞解釋 - LiDAR 光學雷達

簡稱光達,原理是透過向目標發射光線,再透過監測反射回來的光線強度跟所需要的時間來計算周遭物體的距離,所以很多掃地機器人都會透過光達,方便測量距離來精準的打掃整個空間

許多新的科技產品都配有 LiDAR,像是掃地機器人、iPhone 12 Pro

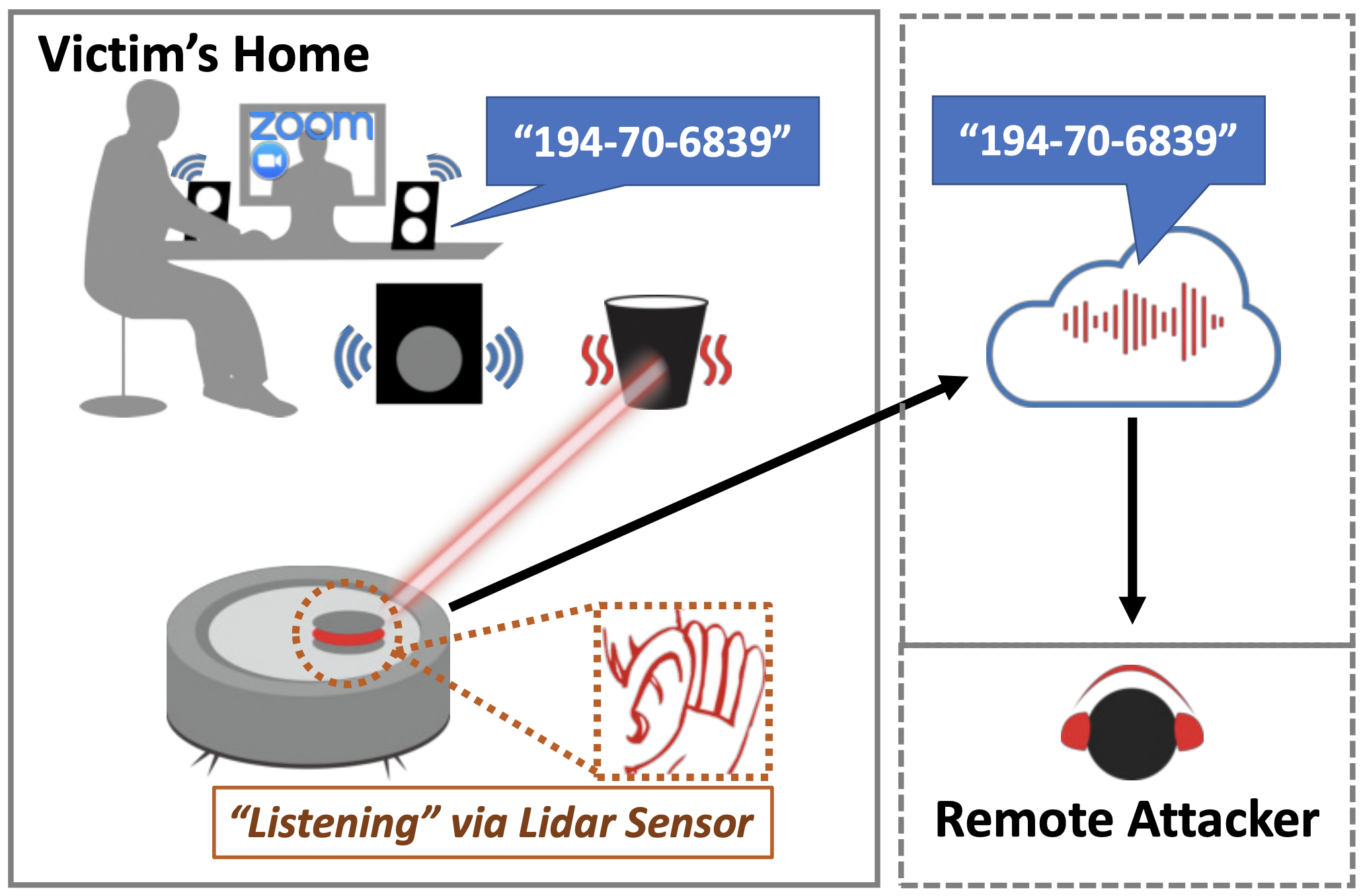

LiDarPhone - 會竊聽的掃地機器人

去年(2020)底的時候,來自新加坡國立大學的一群學者發表了一個研究,透過掃地機器人上的光學雷達 LiDAR 取得掃地機器人蒐集到的訊號強度,轉換成聲波圖像,再經過一些去除雜訊的動作以後,取得可以使用的聲紋資料。

雖然這些聲紋圖像和一般用麥克風錄製後取得的資料不太一樣,但每個字詞在我們念的時候都會有自己獨特的頻率,這個特性讓這些圖像都有一些自己的特殊樣貌和規則,把大量蒐集來的資料和麥克風錄製取得的資料一起用機器學習的方式去訓練演算法模型,來做到高達 90%的精確度。

攻擊示意圖(圖面來源:Sami et al., (2020). Spying with Your Robot Vacuum Cleaner: Eavesdropping via Lidar Sensors)

不過這個攻擊手法的精確度也會受到環境的影響,根據研究團隊,掃地機器人在原地不動或是充電休息的時候效果會最好,如果旁邊有人在走動、或是他本身在吸地發出噪音的話都會降低語音辨識的準確度。除此之外,竊聽的目標聲音如果是由低音喇叭吧發出來的話辨識精確度會最高。

最重要的是,攻擊者會需要先駭入你的掃地機器人取得控制權才會有辦法進行竊聽。

論文:Sami et al., (2020). Spying with Your Robot Vacuum Cleaner: Eavesdropping via Lidar Sensors

Light Commands - 用雷射控制智慧音箱

隨著現在智慧家電越來越普及,很多人家裡除了有智慧插座、智慧燈泡、智慧電視等等的東西以外,也會有智慧音箱。智慧音箱除了可以作為喇叭以外,也很常被用來控制其他智慧家電。我們可以透過像是 Alexa, Ok Google 或是 Hey Siri 等等的語音指令來讓智慧音箱幫我們完成一些簡單的任務。

一群研究學者就發現,除了語音以外,他們還可以透過雷射光來對這些智慧音箱下達指令

這背後的原理是因為這些智慧音箱通常使用的是微機電麥克風,而微機電麥克風除了對聲音有反應,會將聲音的震動轉為電子訊號以外,也會對雷射光有反應,研究學者用雷射光照射這些智慧音箱上的微機電麥克風,讓微機電麥克風誤以為是聲音訊號,再透過特別編碼過的雷射訊號成功下達使令。

這背後的危險性主要在於前面提到智慧音箱會被拿來控制其他的智慧家電,也就是說攻擊者會有辦法透過這個方式操控我們家中的智慧家電,如果有使用智慧門鎖的話就有可能可以打開我們的家門。

研究人員還有提到,其實我們的手機和平板上也都是使用類似的微機電麥克風,因此同樣的手法也是可以拿來攻擊手機或是平板的,但因為我們通常會手機平板走動,因此要用這種方式對手機平板下指令在實務上是比較難做到的。

面對這種攻擊,研究團隊也提出了一些應對方式,像是增加智慧音箱的認證程序,當我們要下達指令之前,需要回答一個簡單的安全性問題之類的。透過物理性的方式阻擋雷射光也是一個可行的方式,像是拿個布或是其他東西把麥克風遮起來。

新聞:Alexa, Siri, Google Smart Speakers Hacked Via Laser Beam、Laser-Based Hacking from Afar Goes Beyond Amazon Alexa

名詞解釋 - Air-Gapped

Air-Gapped 實體隔離,又稱為物理性隔離或是氣隙

指的是一些永遠不會連上網的裝置,他們最主要的存在意義是把一些敏感的重要資料和網路完全的分隔開來,讓攻擊者沒有辦法透過網路入侵這些電腦,盡可能減少資料被竊取的機率。政府與企業都常常會選擇這個方式來確保資料的安全

不過沒有連上網路也不能代表絕對的安全,供應鏈攻擊、內部攻擊等等的攻擊手法都在曾經發生在這些 Air-Gapped 的裝置過。

POWER-SUPPLaY - 把電源供應器作為喇叭

去年(2020)五月幾位以色列的研究學者發表了一篇論文討論他們如何將電腦的電源供應器變成喇叭

過去有案例是駭客在入侵 Air-Gapped 的電腦後,再透過電腦上的喇叭將資料以聲音的方式傳遞出去,因此後來大家都會確保 Air-Gapped 的電腦沒有喇叭。

這群以色列的學者就想到了一個辦法來讓沒有喇叭的電腦發出聲音,因為電腦大部分的元件都是可以透過程式來控制的,因此他們透過惡意的程式來改變電腦電源的開關頻率,進而控制了電容跟變壓器產生聲音。

透過這個方式,他們可以電腦上的資訊透過聲音這個媒介傳遞出去,接下來就只需要透過附近有麥克風的裝置,像是一台智慧型手機,就可以接收並解碼出電源供應器送出的訊息

新聞:New Malware Jumps Air-Gapped Devices by Turning Power-Supplies into Speakers

AIR-FI - 用記憶體發送 Wi-Fi 訊號

最後一個例子也是由發表 POWER-SUPPLaY 的以色列的研究學者發現的

一般來說,一台電腦要連上 Wi-Fi 來發送或是接收資訊都會需要有無線網卡,透過無線網卡來將我們要傳送的資訊轉換成 Wi-Fi 格式的無線訊號傳遞出去並接收別人傳來的訊號。在大部分 Air-Gapped 的電腦上不會有無線網卡,目的是為了避免駭客透過 Wi-Fi 這個管道入侵或是偷取資料。

在這次的例子中,他們找到了一個辦法讓沒有 Wi-Fi 無線網卡的電腦發送出 Wi-Fi 訊號。

這群研究員針對電腦上的記憶體 DDR SDRAM 來下手。他們透過惡意程式來控制這些記憶體,讓他們發出跟 Wi-Fi 2.4GHz 的相同的電磁輻射,透過這個方式,即便這台電腦上沒有 Wi-Fi 網卡也能傳送出W i-Fi 訊號,其他有 Wi-Fi 無線網卡的裝置就可以接收這些訊號。

最後這兩個攻擊手法在執行上最大的難處其實是在於要想辦法接觸這些 Air-Gapped 的電腦,讓他們感染惡意程式,才有辦法執行後續的動作。

對於這些 Air-Gapped 的電腦,大部分的組織會有比較嚴謹的防護,因此要接觸到他們通常不會太容易。如果要成功做到這些攻擊通常會需要結合社交工程、蠕蟲等等的其他攻擊方式。

論文:Mordechai Guri, (2020). AIR-FI: Generating Covert Wi-Fi Signals from Air-Gapped Computers

新聞:Exfiltrating Data from Air-Gapped Computers via Wi-Fi Signals (Without Wi-Fi Hardware)

結語

今天分享的五個攻擊方式不是想要讓大家太緊張,這些攻擊手法目前都只是理論上可行而已,在實務上想要拿來攻擊或是竊聽別人其實還是有許多的條件跟限制的

今天做了這個主題不是想要嚇大家,除了想要分享一些有趣的冷知識以外,也想要分享一下這些研究人員的跳脫框架的思考。他們使用的攻擊管道都是一些我從來沒想到過也讓我很驚嘆的方式,這些思考方式在資安上不管上攻擊方或是防首方都很需要的,因此想要跟大家分享一下